Roma, 3 ago – All’inizio anche la sottoscritta era caduta nella trappola dell’organizzazione non governativa tedesca, Sea-Eye, che contravvenendo ad ogni legge e convenzione internazionale, ha messo volutamente in pericolo la sicurezza di un intero tratto di mare del Mediterraneo. Il 31 agosto, in prossimità della nave Alan Kurdi della ONG tedesca, una nave sconosciuta, la Charlottea, che non aveva mai pattugliato quella zona, compare dal nulla durante l’ultimo trasbordo di 40 migranti.

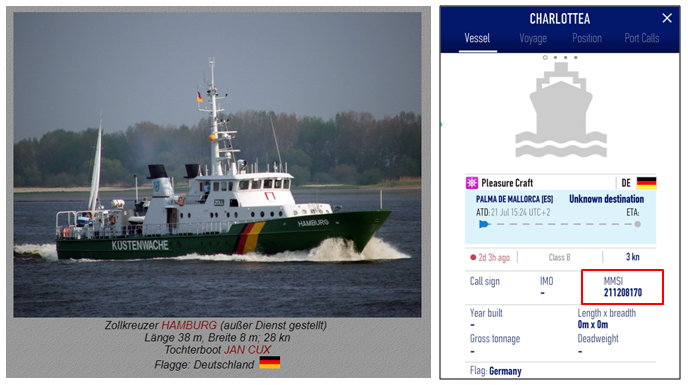

Il codice identificativo MMSI della Charlottea, ovvero la carta d’identità che ogni imbarcazione deve possedere, riporta lo stesso numero di una nave militare tedesca dismessa nel 2008, la Hamburg.

Dopo ulteriori verifiche e soprattutto grazie alla diretta telefonica dell’inviato Sergio Scandura durante il notiziario del mattino di Radio Radicale del 2 agosto, si è scoperta la verità dei fatti. Pensando di difendere l’operato della ONG tedesca, Scandura riporta che l’imbarcazione in questione, che Marine Traffic aveva tracciato come Charlottea (e non la Totolo), fosse in realtà il gommone di salvataggio Charlotte4 della nave Alan Kurdi, calato in mare durante il trasbordo del 31 luglio. Un esemplare autogol di uno dei principali sostenitore delle ONG.

Ora cerchiamo di spiegare quello che è successo.

Sea-Eye, prima di partire per la nuova missione davanti alle coste libiche, ha fatto “spoofing”, ovvero in parole povere, ha hackerato il sistema AIS a bordo del gommone di salvataggio Charlotte4, inserendo nel sistema AIS il codice MMSI della Charlottea. Difficile pensare che sia stato il provvidenziale sabotaggio di un hacker esterno, anche perché il direttore di Sea-Eye, Gorden Isler, non ha mai replicato ai miei post, come è solito fare.

La definizione esatta di “spoofing” nella navigazione è un programma che falsifica i dati identificativi di un’imbarcazione, sostituendoli con i dati identificativi di un’altra, per ottenere un vantaggio illegale. È una tecnica che permette di ingannare perfino siti professionali di tracciamento come Marine Traffic (nella community della piattaforma si trovano numerose segnalazioni su imbarcazioni “spoofed” https://help.marinetraffic.com/hc/en-us/community/posts/115000391591-Ship-AIS-ID-Spoofed-), e di solito è usata dai pescatori di frodo.

Lo “spoofing” quindi permette di inviare segnali preconfezionati al ricevitore (siti di tracciamento e autorità marittime), che visualizza quindi una posizione differente da quella effettiva. Basta un esperto informatico che inserisca, nel sistema AIS della nave, informazioni errate.

Lo stesso sistema trasmetterà poi, durante la rotta, un segnale AIS conforme (perché veramente appartenente ad una altra imbarcazione) a tutti gli standard, ma questo contiene un codice errato di informazioni (MMSI e/o posizione). Ovvero lo “spoofing” (https://www.researchgate.net/publication/278588745_DeAIS_project_Detection_of_AIS_spoofing_and_resulting_risks).

Il primo caso di “spoofing” della rotta documentato è del 2016. Due imbarcazioni della marina americana, che si trovavano nel Golfo Persico, entrarono nelle acque territoriali iraniane. Gli iraniani intercettarono le navi e catturarono 10 marinari. I marinai furono prontamente rilasciati e nessuno riuscì a spiegare però il motivo per cui le imbarcazioni avevano invaso le acque territoriali iraniane (https://www.puntosicuro.it/security-C-124/sicurezza-informatica-C-90/gps-dallo-jamming-allo-spoofing-AR-16414/).

Nel maggio scorso, riprendendo una ricerca del Center for Advanced Defence Studies, Business Insider (Gruppo GEDI) ha accusato la Russia di aver hackerato, tramite lo “spoofing” i dati di migliaia di imbarcazioni che navigavano nel Mar Nero, per proteggere la residenza estiva del Presidente Vladimir Putin (https://it.businessinsider.com/i-russi-stanno-hackerando-il-sistema-gps-per-inviare-dati-di-navigazione-fasulli-a-migliaia-di-navi/).

Tornando a ciò che è successo davanti alla Libia il 31 luglio.

Si può affermare che la guerra che le ONG hanno dichiarato all’Italia dopo la chiusura dei porti, è aumentata di intensità. Ora si utilizzano pure strumenti di hackeraggio (ovviamente illegali) per nascondere le operazioni delle “navi umanitarie”, come avevamo già documentato in un precedente articolo riguardante Proactiva Open Arms, che aveva nascosto i “dati di prua” della nave Open Arms (https://www.ilprimatonazionale.it//approfondimenti/trasponder-spento-o-hackerato-la-ong-open-arms-nasconde-cosi-i-dati-di-prua-123200/).

Francesca Totolo

7 comments

Basta anche questo elemento per far capire quanto siano filibustiere queste oennegi.

Hai una fonte o un link nel quale leggere tutta la pippa sull’uso dello spoofing riferito al gommone? Sennò solo, come al solito, it’s fuffa. E la diretta di radioradicale, fossi in te, la ascolterei meglio perché non vi si dice quanto sostieni.

La diretta di radicale?

Tu ti sei mangiato il cervello panato e fritto.

continua a farti la pippa (come dici tu)

Lo cita l’estensoressa dell’articolo, cima. Impara a leggere e *comprendere* cio’ di cui parli, altrimenti ti puoi candidare a scrivere anche tu su “ilprimatEnazionale” (buono che dopo te la spiego)

[…] https://www.ilprimatonazionale.it//inferno-spa/nave-alan-kurdi-sea-eye-fatto-spoofing-durante-ultimo-… […]

Questa mi sembra un accusa forte, che se provata, dovrebbe portare i governi che danno la nazionalità a queste navi (bandiera) ad intervenire, così come dovrebbe investigare ed eventualmente intervenire la o le autorità che si occupano di diritto alla navigazione. Per capirsi, e come se sulla propria automobile si mettesse la targa di un altra , magari demolita o rubata, per fare una corsa in autostrada. E già in base alle accuse formulate dalla giornalista, ben documentate e con un’ottima conoscenza del diritto marittimo internazionale, può essere aperta un’inchiesta.

È una balla ‘sta storia dello spoofing e voi avete abboccato come carpe.

https://twitter.com/emmevilla/status/1157316881314979840?s=19

Dateje ‘na letta, via…